很多人看到手持POS机,觉得不就是一个扫码、刷卡的设备嘛。可是真正做过研发的都知道,这玩意和一般的智能硬件完全不是一个量级,因为它承载的是资金流和交易信任。安全设计不到位,分分钟出大事。

做手持POS机,安全不是锦上添花,而是地基工程。从数据加密到物理防护,从系统权限到接口封闭,每一环都得兜牢。这不是说说而已,是被支付行业和监管机构一刀刀卡出来的实战经验。

一、金融级加密,是“交易设备”的底线

最基本的,是交易数据不能裸奔。像卡号、金额、PIN码、设备身份这些核心数据,必须加密传输,加密存储,而且不能只靠App或者操作系统。

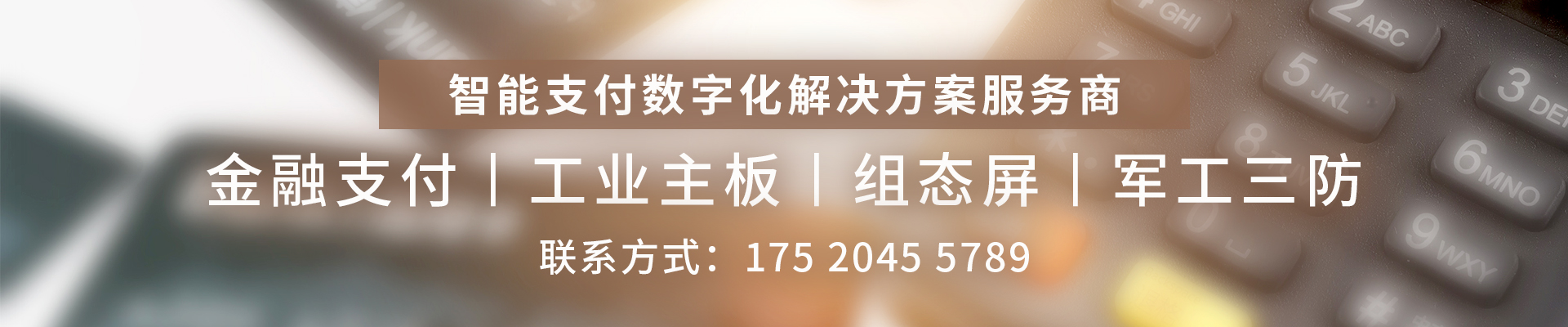

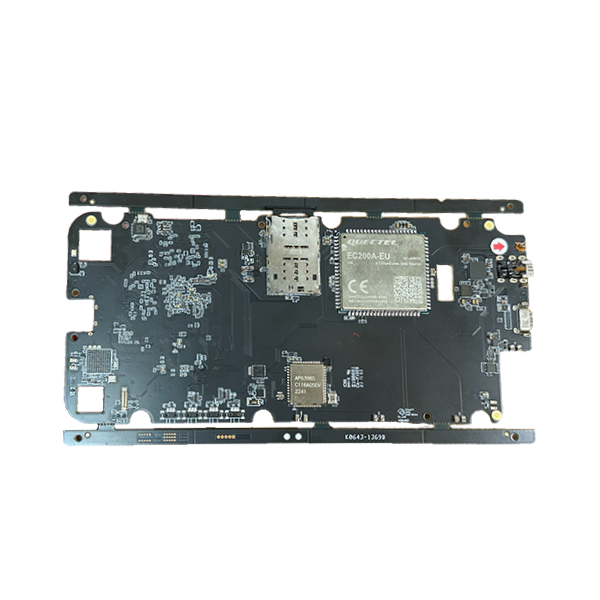

现在业内主流的方案,基本都是采用国密SM系列算法(SM2、SM3、SM4)+国际通用的AES、RSA混合机制,并搭配**独立的安全芯片(SE或TPM)**来做密钥的存储和运算。

比如一笔刷卡交易,POS会在本地生成一次性密钥,对数据加密后再通过TLS隧道发到后台;密钥本身是随机动态生成的,且只用于一次交易。即便中间数据被截获,也毫无意义。

这些加密机制看起来复杂,但行业内早已是共识,不做到这一步,根本拿不到支付牌照合作,更别说什么合规了。

二、防拆防攻,不是“可能会遇到”,是“迟早会遇到”

安全不只是防网络攻击,更现实的问题其实是物理攻击。比如有人拿到设备想刷系统、改参数、读取交易记录;又或者在终端铺设过程中被中间环节动手脚,这些都是经常发生的。

因此,靠谱的手持POS机,必须在硬件设计上就考虑“谁碰我我就报警”的能力:

外壳带有微动感应或光敏传感器,一旦检测到非正常拆卸,立刻触发密钥销毁;

关键主板区会用灌封胶封死,防止探针、示波器等逆向工具;

屏幕下层和PIN键盘都有防探测层,防止用摄像头或针孔设备偷录输入过程;

电池仓、接口区也有断路保护,防止接入未授权设备诱导调试模式。

三、系统层防护,别让攻击者找后门

硬件守住了,系统还得管住。不然就算设备再安全,系统一被刷,后果一样可怕。

手持POS常用的是定制Android或轻量级Linux系统,出厂时会做如下处理:

禁用调试端口、USB通信、ADB服务;

核心服务通过签名验证,只有平台授权应用才能运行;

系统权限最小化,严格隔离应用和内核访问;

OTA升级包加密签名校验,防止远程植入恶意模块。

很多新厂商一开始不注意这些,做成一台像安卓手机一样的“可玩设备”,结果一上线被一堆人刷成灰产终端,最后被支付通道封杀。

而老牌厂商基本都知道,系统权限这块绝不能松懈,一旦出事,不光是设备退市,客户商户也会跟着受影响。

四、合规认证是“强制标准”,不是“加分项”

国内是PBOC标准体系,国外是EMV、PCI PTS,手持POS想要走进支付行业,这些认证基本是必过的门槛。

认证本身就是一场实打实的技术考试:PIN输入有没有加密?通信有没有密钥交换?接口有没有权限校验?系统日志是否安全清理?这些都会被拉出来逐条验证。

也正因为有了这些体系,厂商在研发阶段才能明确安全设计的红线。

所以你看那些合规走得快的公司,往往在方案设计阶段就把认证考虑进来了,不等到验收再补锅。

手持POS这个行业,从来就不是一个“谁跑得快谁赢”的市场,而是谁更稳,谁更懂风控。

设备性能再好,界面再新,如果在安全上“放一马”,最后吃亏的一定是客户。别说合规过不了,哪怕一旦出问题,商户资产受损,责任追溯到厂商头上,是赔钱也难保声誉。

说到底,安全设计不是“加功能”,而是“做底层”。真正靠谱的POS厂商,一定是从主板布线、系统启动流程、数据生命周期这些底层细节做起的。这是一种责任,也是一种对行业理解的深度。

时间:2025-07-11

时间:2025-07-11 作者:原创

作者:原创 浏览:213

浏览:213