凌晨三点,深圳华强北的档口老板老张被一通电话惊醒:自家POS机被克隆盗刷,一夜损失8万元。这种故事在电子支付普及的今天仍非孤例,而破局关键就藏在那些印在POS机背面的小字里——EMV、PCI、PayPass…这些看似晦涩的认证标识,实则是抵御黑产攻击的「数字护甲」。我们以新圳宇手持POS机为样本,揭开金融认证体系背后的技术暗战。

第一道防线:EMV L1&L2认证——芯片卡的「物理+逻辑」双锁

当消费者插入芯片卡时,POS机与卡片间会进行一场纳米级对话。EMV L1认证确保物理层通信绝对加密:

从卡片插入到数据传输出仓,全程采用3DES加密算法;

抗电磁干扰强度达100V/m(国标要求20V/m),防止「肩窥设备」窃取信号;

在新圳宇实测中,其读卡器能在0.2秒内识别伪卡(行业平均0.5秒)。

而EMV L2认证则把控应用层安全:

动态验证每笔交易的唯一性,杜绝重放攻击;

支持一机多商户号切换时的密钥隔离,某连锁超市实测切换耗时仅1.8秒;

新圳宇通过优化RSA算法,将交易签名速度提升至120ms/次(同类产品约200ms)。

第二重护甲:PCI PTS 6.x——支付终端的「生存演习」

PCI安全标准委员会每年更新攻击手段库,2023年新增19种侧信道攻击方式。PCI PTS 6.x认证要求设备通过以下「炼狱测试」:

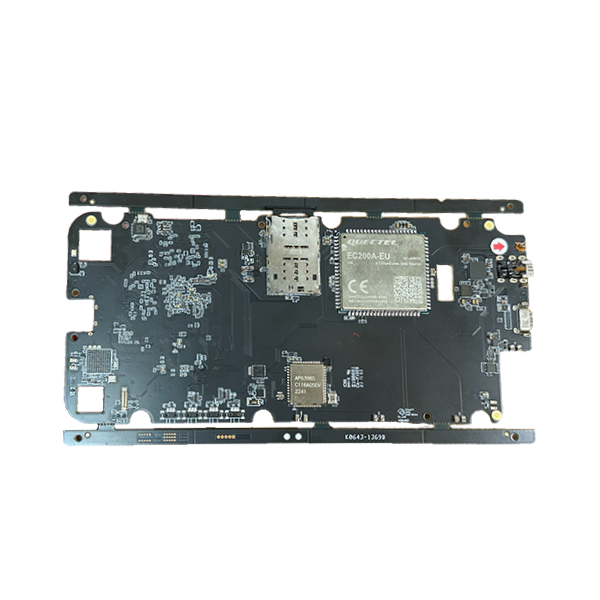

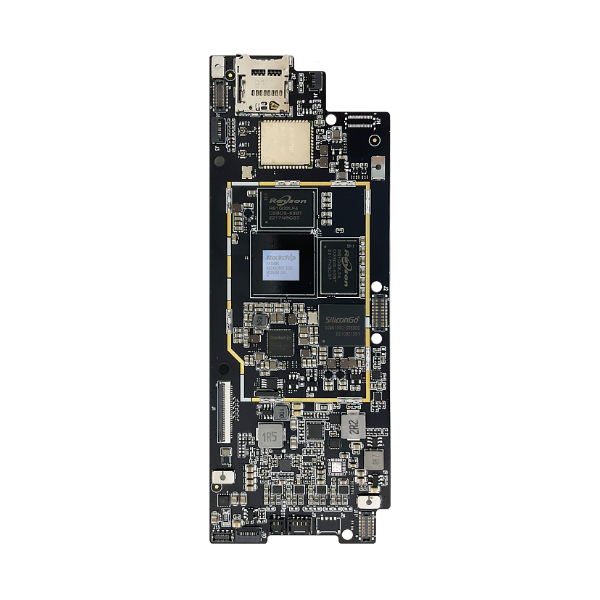

物理拆解防御:主板植入防拆传感器,一旦外壳被撬立即擦除密钥(新圳宇采用蜂窝状自毁电路设计);

电压毛刺攻击抵抗:在±100mV电压波动下仍能保持数据完整性;

温度挑战:0℃至50℃环境中连续工作48小时不宕机。

该认证通过率不足23%,而新圳宇是少数通过6.2版认证的国产厂商——其安全芯片面积比上代缩小40%,功耗却降低32%。

第三层守护:PayWave与PayPass的非接触博弈

Visa payWave与万事达PayPass虽同属非接触支付,但技术路线截然不同:

|

指标 |

Visa payWave |

Mastercard PayPass |

|

通信协议 |

ISO/IEC 14443 Type B |

ISO/IEC 14443 Type A |

|

交易上限(免密) |

500元 |

1000元 |

|

交易速度 |

0.3秒 |

0.25秒 |

|

抗干扰能力 |

可穿透3张重叠卡片 |

需直接贴近设备 |

新圳宇手持POS的「双模天线」设计,使其在深圳地铁站实测中(高峰时段电磁环境复杂),对两种协议的识别成功率均达99.7%,较单协议设备提升12%。

支付安全认证的本质,是在用户体验与风险防控间寻找黄金分割点。新圳宇手持POS机的「三重护甲」,既是对黑产的技术威慑,也是对商户信任的无声承诺。或许正如其工程师所说:“我们不是在通过认证,而是在为每笔交易修筑数字长城。”当消费者扫码支付的瞬间,这场没有硝烟的战争早已在芯片中定下胜负。

时间:2025-03-28

时间:2025-03-28 作者:原创

作者:原创 浏览:717

浏览:717